Η Check Point ResearchDie Threat Intelligence seiner Forschungsabteilung Check Point® Software Technologies Ltd.., der weltweit führende Anbieter von Cybersicherheitslösungen, hat die veröffentlicht Global Threat Index für Dezember 2021.

Σe einen Monat sahen wir die Schwachstelle apachelog4j Das Internet zu scannen, berichteten die Forscher Trickbot ist immer noch die häufigste Malware, wenn auch mit etwas geringerer Rate, 4%, Auswirkungen von Organisationen weltweit, durch 5% Im November.

Kürzlich hat es sich auch erholt Emotet, der schnell vom siebten auf den zweiten Platz kletterte. DAS CPR zeigt auch, dass die Branche, die die meisten Angriffe erhält, immer noch Bildung / Forschung ist.

Im Dezember wird die „Apache Log4j Remote-CodeausführungIst die Schwachstelle mit der höchsten Ausnutzungshäufigkeit, die sie betrifft 48,3% von Organisationen weltweit. Die Schwachstelle wurde erstmals am 9. Dezember in ihrem Registrierungspaket gemeldet apachelog4j - die beliebteste Java-Protokollbibliothek, die in vielen Internetdiensten und -anwendungen mit über verwendet wird 400.000 Downloads vom GitHub-Projekt.

Die Schwachstelle hat eine neue Geißel verursacht, die in kürzester Zeit fast die Hälfte aller Unternehmen weltweit betrifft. Angreifer können anfällige Anwendungen zur Ausführung ausnutzen Kryptojacker und andere bösartige Software auf kompromittierten Servern. Bisher konzentrierten sich die meisten Angriffe auf die Verwendung von Kryptowährungen zum Nachteil der Opfer, jedoch haben die raffinierteren Täter begonnen, aggressiv vorzugehen und die Verletzung für hochwertige Ziele auszunutzen.

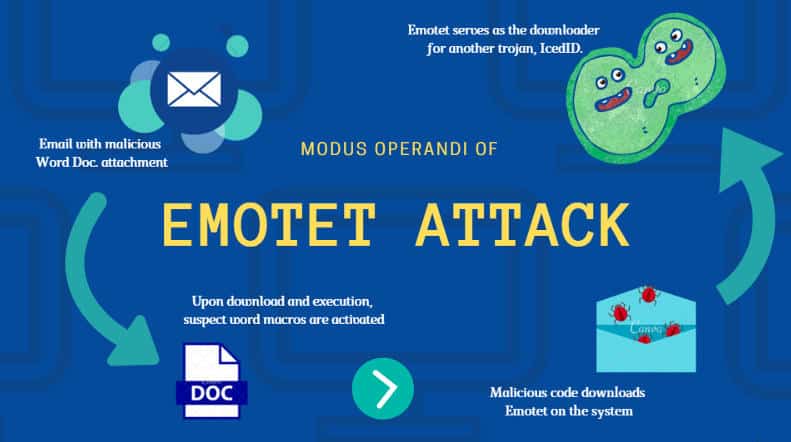

Im selben Monat sahen wir auch, wie das Emotet-Botnetz von der siebten auf die zweithäufigste Malware aufstieg. Wie wir vermutet haben, hat Emotet seit seinem Wiederauftauchen im vergangenen November nicht lange gebraucht, um ein solides Fundament zu legen. Es ist irreführend und verbreitet sich schnell durch Phishing-E-Mails mit bösartigen Anhängen oder Links.

Es ist heute wichtiger denn je, dass jeder über eine starke E-Mail-Sicherheitslösung verfügt und sicherstellt, dass die Benutzer wissen, wie sie eine verdächtige Nachricht oder einen verdächtigen Anhang identifizieren können. sagte Maya Horowitz, Vizepräsidentin für Forschung bei Check Point Software.

Η CPR besagt, dass im Monat Dezember die Bildung / Forschung ist die am häufigsten angegriffene Branche der Welt, gefolgt von der Regierung / den Streitkräften und den ISP/MSP. Verletzlichkeit "Apache Log4j Remote-CodeausführungWird am häufigsten ausgenutzt, betrifft es 48,3% Organisationen weltweit, gefolgt von "Offenlegung von Git-Repository-Informationen für Webserver„Was beeinflusst die 43,8% von Organisationen weltweit. DAS "HTTP-Header Remote-CodeausführungNach wie vor an dritter Stelle der Liste der am häufigsten ausgenutzten Schwachstellen mit globalen Auswirkungen 41,5%.

Top-Malware-Gruppen

* Die Pfeile beziehen sich auf die Veränderung des Rankings gegenüber dem Vormonat.

In diesem Monat ist Trickbot die am weitesten verbreitete Malware, von der 4 % der Unternehmen weltweit betroffen sind, gefolgt von Emotet und Formbook, beide mit einer globalen Auswirkung von 3 %.

1. ↔ Trickbot - Trickbot ist modular Botnetz- und Banking-Trojaner die ständig mit neuen Funktionen, Merkmalen und Vertriebskanälen aktualisiert wird. Dies erlaubt Trickbot eine flexible und anpassbare Malware sein, die im Rahmen von Mehrzweckkampagnen verbreitet werden kann.

2. ↑ Emote Emotet ist ein fortschrittlicher, selbstreplizierender und modularer Trojaner. Emotet wurde einst als Banking-Trojaner verwendet, wird aber seit kurzem als Verteiler für andere Malware oder Malware verwendet. Verwendet mehrere Methoden, um Besessenheit aufrechtzuerhalten, und Vermeidungstechniken, um einer Entdeckung zu entgehen. Darüber hinaus kann es sich durch Spam-Phishing-Nachrichten verbreiten, die schädliche Anhänge oder Links enthalten.

3. ↔ Formularbuch - Formbook ist ein InfoStealer, der Anmeldeinformationen von verschiedenen Webbrowsern sammelt, Screenshots sammelt, Tastenanschläge überwacht und aufzeichnet und Dateien gemäß C&C-Befehlen herunterladen und ausführen kann.

Führende Angriffe in Branchen weltweit:

Bildung/Forschung ist in diesem Monat die Branche mit den meisten Angriffen weltweit, gefolgt von Regierung/Streitkräften und ISP/MSP.

1. Bildung / Forschung

2. Regierung / Streitkräfte

3. ISP/MSP

Die am häufigsten ausgenutzten Schwachstellen

Im Dezember wird die „Remote-Ausführung von Apache Log4j-CodeIst die am häufigsten ausgenutzte Schwachstelle, die sie betrifft 48,3% Organisationen weltweit, gefolgt von "Offenlegung von Informationen Git-Repository-Webserver aufgedeckt„Was beeinflusst die 43,8% von Organisationen weltweit. DAS "HTTP-Header Remote-CodeausführungNach wie vor an dritter Stelle der Liste der am häufigsten ausgenutzten Schwachstellen mit globalen Auswirkungen 41,5%.

1. Ap Remote-Ausführung von Apache Log4j-Code (CVE-2021-44228) Es gibt eine Schwachstelle bezüglich Remotecodeausführung in apachelog4j. Das erfolgreiche Ausnutzen dieser Schwachstelle könnte es einem entfernten Eindringling ermöglichen, beliebigen Code auf dem betroffenen System auszuführen.

2. ↔ Offenlegung von Informationen zum Git-Repository des Webservers - Im Git-Repository wurde eine Schwachstelle gemeldet. Das erfolgreiche Ausnutzen dieser Schwachstelle könnte eine unbeabsichtigte Offenlegung von Kontoinformationen ermöglichen.

3. ↔ HTTP-Header Remote-Code-Ausführung (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) HTTP-Header ermöglichen es dem Benutzer und dem Server, zusätzliche Informationen mit einer HTTP-Anfrage weiterzuleiten. Ein entfernter Eindringling kann einen anfälligen HTTP-Header verwenden, um beliebigen Code auf dem Computer des Opfers auszuführen.

Top bösartige mobile Apps

Die AlienBot an erster Stelle der am weitesten verbreiteten Malware für Mobiltelefone, gefolgt von xHelper und FluBot.

1. AlienBot - Die Malware-Familie AlienBot ist einer Malware-as-a-Service (MaaS) für Android-Geräte, die es einem entfernten Eindringling als ersten Schritt ermöglicht, bösartigen Code in legitime Finanzanwendungen einzugeben. Der Angreifer erhält Zugriff auf die Konten der Opfer und übernimmt schließlich die vollständige Kontrolle über deren Gerät.

2. xHelper - Eine bösartige Anwendung, die seit März 2019 im Vordergrund steht und dazu verwendet wird, andere bösartige Anwendungen herunterzuladen und Werbung anzuzeigen. Die Anwendung kann vor dem Benutzer verborgen werden und kann sogar neu installiert werden, wenn sie deinstalliert wurde.

3. FluBot - Die FluBot ist einer Android-Botnetz die über SMS-Phishing-Nachrichten verbreitet werden, die sich meistens als Lieferunternehmen ausgeben. Sobald der Benutzer auf den Link in der Nachricht klickt, wird FluBot installiert und greift auf alle sensiblen Informationen auf dem Telefon zu.

Die vollständige Liste der häufigsten Malware-Bedrohungen in Griechenland für Dezember 2021 ist:

Formularbuch - FormBook wurde erstmals 2016 identifiziert und ist ein InfoStealer, der auf das Windows-Betriebssystem abzielt. Es wird in Untergrund-Hacking-Foren wegen seiner leistungsstarken Vermeidungstechniken und seines relativ niedrigen Preises als MaaS vermarktet. FormBook sammelt Anmeldeinformationen von verschiedenen Webbrowsern, sammelt Screenshots, überwacht und zeichnet Tastenanschläge auf und kann Dateien gemäß den Anweisungen seines C&C herunterladen und ausführen.

Emotet- Emotet ist ein fortschrittlicher, selbstreplizierender und modularer Trojaner, der einst als Banking-Trojaner verwendet wurde und nun andere Schadprogramme oder Schadkampagnen verbreitet. Emotet verwendet mehrere Methoden, um seine Besessenheit und Vermeidungstechniken aufrechtzuerhalten, um eine Erkennung zu verhindern, und kann durch Spam-E-Mails verbreitet werden, die bösartige Anhänge oder Links enthalten.

Agent Tesla - AgentTesla ist eine fortschrittliche RAT (Trojan Remote Access), die als Keylogger und Passwortdieb fungiert. AgentTesla ist seit 2014 aktiv und kann die Eingaben von Opfern über die Tastatur und die Zwischenablage verfolgen und erfassen sowie Screenshots erstellen und Anmeldeinformationen für eine Vielzahl von Software extrahieren, die auf dem Computer des Opfers installiert ist (einschließlich Chrome, Mozilla Firefox und Microsoft Outlook-E-Mail-Client). AgentTesla verkauft offen als legale RAT, wobei Kunden 15 bis 69 US-Dollar für Lizenzen zahlen.

Trickbot - Trickbot ist ein modularer Botnet- und Banking-Trojaner, der auf die Windows-Plattform abzielt und hauptsächlich über Spam-Kampagnen oder andere Malware-Familien wie Emotet verbreitet wird. Trickbot sendet Informationen über das infizierte System und kann auch beliebige Module aus einer breiten Palette verfügbarer Module herunterladen und ausführen: von einem VNC-Modul zur Fernsteuerung bis zu einem SMB-Modul zur Verteilung innerhalb eines kompromittierten Netzwerks. Sobald ein Computer infiziert ist, verwendet die Trickbot-Bande, die bedrohlichen Agenten hinter dieser Malware, diese breite Palette von Modulen, um nicht nur Bankdaten vom Zielcomputer zu stehlen, sondern sich auch zu bewegen und sich selbst zu identifizieren Ransomware-Angriff im gesamten Unternehmen.

Joker - Eine Android-Spyware bei Google Play, die entwickelt wurde, um SMS-Nachrichten, Kontaktlisten und Geräteinformationen zu stehlen. Darüber hinaus signalisiert die Malware dem Opfer lautlos Premium-Dienste auf Werbeseiten.

Dridex- Dridex ist ein auf Windows-Trojaner ausgerichteter Banking-Trojaner, der über Spam-Kampagnen und Exploit-Kits verbreitet wird, die sich auf WebInjects verlassen, um Bankdaten auszuspionieren und auf einen von einem Angreifer kontrollierten Server umzuleiten. Dridex kommuniziert mit einem Remote-Server, sendet Informationen über das infizierte System und kann auch zusätzliche Laufwerke zur Fernsteuerung herunterladen und ausführen.

Vidar - Vidar ist ein Infostealer, der auf Windows-Betriebssysteme abzielt. Es wurde erstmals Ende 2018 entdeckt und soll Passwörter, Kreditkartendaten und andere sensible Informationen aus verschiedenen Internetbrowsern und digitalen Geldbörsen stehlen. Vidar wurde in verschiedenen Online-Foren verkauft und wird als Malware-Dropper verwendet, der die Ransomware GandCrab als sekundäre Nutzlast herunterlädt.

Kryptobot - Cryptbot ist ein Trojaner, der Systeme infiziert, indem er ein betrügerisches VPN-Programm installiert und gespeicherte Browser-Anmeldeinformationen stiehlt.

Teebot - Teabot-Malware ist eine Android-Trojaner-Bedrohung, die bei Phishing-Angriffen verwendet wird. Sobald Teabot auf dem kompromittierten Gerät installiert ist, kann es den Bildschirm live an den Täter streamen und die Accessibility Services verwenden, um andere böswillige Aktivitäten durchzuführen.

Triada - Triada ist eine modulare Backdoor für Android, die Superuser-Privilegien zum Herunterladen von Malware bietet. Es wurde auch beobachtet, dass Triada im Browser geladene URLs manipuliert.

XMRig - XMRig, das erstmals im Mai 2017 eingeführt wurde, ist eine Open-Source-CPU-Mining-Software, die zum Extrahieren der Monero-Kryptowährung verwendet wird.

Die Top 10 in Griechenland |

|||

| Malware-Name | Globale Auswirkungen | Auswirkungen auf Griechenland | |

| Formbook | 3.17% | 17.58% | |

| Agent Tesla | 2.10% | 4.61% | |

| Trickbot | 4.30% | 3.17% | |

| Joker | 0.08% | 2.02% | |

| Dridex | 1.74% | 2.02% | |

| Vidar | 0.91% | 2.02% | |

| Kryptobot | 0.50% | 1.73% | |

| Ramnit | 1.74% | 1.73% | |

| Teabot | 0.07% | 1.73% | |

| Triada | 0.13% | 1.73% | |

Die Global Threat Impact List und die Charta ThreatCloud von Check Point Software, beyogen auf ThreatCloud-Intelligenz des Unternehmens, im größten Kooperationsnetzwerk zur Bekämpfung der Cyberkriminalität, das unter Nutzung eines globalen Netzwerks von Bedrohungsdetektoren Daten über Bedrohungen und Trends bei Angriffen liefert.

Die Datenbank ThreatCloud umfasst über 3 Milliarden Websites und 600 Millionen Dateien täglich und findet mehr als 250 Millionen Malware-Aktivitäten täglich.

Vergiss nicht, ihm zu folgen Xiaomi-miui.gr bei Google News um sofort über alle unsere neuen Artikel informiert zu werden! Wenn Sie einen RSS-Reader verwenden, können Sie unsere Seite auch zu Ihrer Liste hinzufügen, indem Sie einfach diesem Link folgen >> https://news.xiaomi-miui.gr/feed/gn

Vergiss nicht, ihm zu folgen Xiaomi-miui.gr bei Google News um sofort über alle unsere neuen Artikel informiert zu werden! Wenn Sie einen RSS-Reader verwenden, können Sie unsere Seite auch zu Ihrer Liste hinzufügen, indem Sie einfach diesem Link folgen >> https://news.xiaomi-miui.gr/feed/gn

Folge uns auf Telegram damit Sie alle Neuigkeiten als Erster erfahren!